Az erős jelszó alkalmazása a digitális hétköznapokban

Egy erős jelszó a kibertérben tárolt adataink első, és egyben legfontosabb védőbástyája. Amennyiben ezt sikerül a támadónak lerombolnia, szinte minden kibertérben megtalálható értékünk – személyes...

Egy erős jelszó a kibertérben tárolt adataink első, és egyben legfontosabb védőbástyája. Amennyiben ezt sikerül a támadónak lerombolnia, szinte minden kibertérben megtalálható értékünk – személyes adatok, képek, kapcsolati háló, további jelszavak, netbank fiók adatai, stb. – hozzáférhetővé válik. Gondoljunk csak bele, hogy a fizikai világ mindennapjaiból lopott analógia mennyire helyesen mutatja be a helyzet súlyosságát. Magyarország nem az a hely, ahol nem kell bezárni a lakás, vagy az autó ajtaját, vagy ahol lezáratlanul hagyhatnánk a kerékpárunkat, motorunkat. Gyerekkorunktól kezdve arra nevel bennünket a nagybetűs élet, hogy figyeljünk oda az értékeinkre. Mégis nagyon kevesen mondhatják el magukról, hogy ne szereztek már volna személyes rossz tapasztalatot. Az elmúlt néhány ezer év során a tolvajlás a mindennapok részévé vált, de ebben az időszakban számottevő védelmi eszköztárat hoztunk létre és fejlesztettünk ki a tulajdonunk megóvása érdekében. Ugyan ezt a felelős hozzáállást kell alkalmaznunk a kibertérben is, hiszen egy erős jelszó hiányában boldog-boldogtalan hozzáférhet a digitális javainkhoz. Elgondolkodtató az a kutatás, amely megállapította, hogy 10 felhasználói fiókból 9-et a leggyakrabban használt 1000 jelszóból eggyel biztosan fel lehet törni. Ezt a faék egyszerűségű módszert alkalmazták azok a tolvajok is, akik néhány évvel ezelőtt hozzáfértek ismert amerikai színésznők iCloud-fiókjához és az így szerzett privát képekkel elárasztották az internetet. Annak ellenére, hogy ekkora médiafigyelmet egészen biztosan nem fog kapni egy átlagos személy felhő tárhelyében tárolt pikáns gyűjtemény, mégis gondoskodnunk kell annak megfelelő védelméről. Jelen cikkünk ebben a témában kíván segédkezet nyújtani olvasóinknak.

Az erős jelszó is feltörhető?

A válasz természetesen igen. Ahogy a fizikai világban, úgy a kibertérben sincs áthatolhatatlan védelem. A fenti analógiát alkalmazva további jó példát jelent a kerékpárok védelme. Annak ellenére, hogy nincs olyan lakat, amit ne lehetne feltörni, a bicikli tulajdonosok mégis lezárják féltett-szeretett kétkerekűjüket, hiszen abban bíznak, hogy sikerül elrettenteni a támadót. Ezt úgy érhetjük el, hogy ha az alkalmazott védelem legalábbis arányos a várható fenyegetés mértékével. Gondoljunk csak bele, ha otthon több millió forintot tartunk készpénzben, nemesfémekben és drágakövekben, akkor egészen biztosan komolyabb védelemről fogunk gondoskodni, mintha csak pár száz ezres tételről beszélnénk. Ezt a gyakorlatot érdemes átültetni a kibertérben tárolt értékeik védelme érdekében. Amennyiben számottevő online pénzforgalmat bonyolítunk le, javasolt az átlagosnál komolyabban venni a várható fenyegetések mértékét is. Már itt kell hangsúlyozni, hogy az egészséges óvatosság és a paranoia között óriási különbség van – az utóbbi gyakorlatilag a biztonságunk rovására mehet, hiszen figyelem felkeltő hatással rendelkezik. Szun-ce, az ókori Kína máig ható szerzőjének tollából származik a következő idézet:

(1) ha ismerjük az ellenséget és ismerjük magunkat is, akkor száz csatában sem jutunk veszedelembe;

(2) ha azonban nem ismerjük az ellenséget, csak magunkat ismerjük, akkor egyszer győzünk, másszor vereséget szenvedünk;

(3) és ha sem az ellenséget, sem magunkat nem ismerjük, akkor minden egyes csatában feltétlenül végveszély fenyeget bennünket.

Ez a máig ható igazság azt árulja el számunkra, hogy a legjobb az, ha tisztában vagyunk a várható támadások módszertanával és a rendelkezésünkre álló eszköztár lehetőségeivel. Az erős jelszó önmagában még nem jelent teljes körű védelmet, hiszen ennek bizalmasságáról gondoskodnunk kell. Itt jönnek képbe az adathalászok, akik agyafúrt trükkökkel próbálják meg kicsalni a célpontjaik digitális értékeit védő jelszavakat. Éppen az év elején ismerhettük meg a Spectre & Meltdown néven elhíresült biztonsági sérülékenységeket, amelyek szinte minden modern laptopot, PC-t és okoseszközt érintenek. Az ilyen és ehhez hasonló be nem foltozott szoftveres rések szintén remek lehetőséget nyújtanak a támadók számára. Az első verzióval szemben az éber gyanakvás a legjobb fegyver, tehát amint valahol a jelszavunkat kérik és valami szokatlan tapasztalunk, ellenőrizzük a webcímet, az SSL-kapcsolat meglétét és manuális töltsük újra az adott oldalt, begépelve az általunk ismert és használt URL címet. A második esetben az eredeti és mindig naprakészen tartott operációs rendszer a legjobb fegyver.

Az adathalászat mellett még meg kell említeni a kódtörést is. Ezt a műfajt egyaránt művelik profik és amatőrök is, de itt érdemes visszakanyarodni a bevezető gondolatsorhoz, ahol lényegében amatőr módszerekkel sikerült pikáns celeb fotókhoz hozzájutni. Ebben a pontban érdemes tovább megismerkedni az ún. brutal-force alkalmazásokkal, amelyek iszonyatos mennyiségű jelszó-kombinációt futtatnak le az adott fiók feltörése érdekében. Egy hétköznapi brutal-force alkalmazás átlagosan 10 perc alatt tíz jelszóból kilencet feltör, de egy legalább nyolckarakteres, speciális kifejezést is tartalmazó kód akár évekre elegendő fejtörést is okozhat. Ezt követően joggal merülhet fel a kérdés, hogy…

…milyen a tökéletes, erős jelszó?

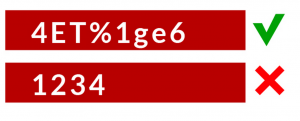

Az egészen biztos, hogy a gyerek neve ide édeskevés lesz. Az erős jelszó fő kritériumai:

- legalább 15 karakter hosszú;

- teljesen véletlenszerű;

- kerül minden gyakori kifejezést;

- tartalmaz kis-, és nagybetűt;

- tartalmaz számot-, és speciális karaktert egyaránt.

A gyenge jelszó ennek egészen konkrétan az ellentéte:

- csak néhány karakterből áll;

- utal valamilyen személyes információra;

- értelmes, szótárban szereplő kifejezést tartalmaz;

- a kis-, és nagybetűk alkalmazása nem kombinált;

- nincs benne szám-, és speciális karakter.

Így születnek azok a gyakran használt jelszavak, amelyek a billentyűzeten egymás mellett található billentyűkből épülnek fel (qwert, asdfghjkl, 12345, stb.). A GRC által kínált online megoldás segítségével az erős jelszó generálása gyerekjáték. Egy erős jelszó esetében mégis komoly gondot jelent annak megjegyzése, főleg ha eltekintünk a jelszavak papíralapú vagy titkosítatlan tárolásától. Egy bonyolult karakterláncot még talán megjegyezünk, de ha már 8-10 fiók védelméről kell beszélnünk, akkor már könnyen eltörhet az elme-bicskánk.

Amennyiben a teljes mértékben a saját szellemi tőkénkre kívánunk támaszkodni a jövő jelszavait és azoknak tárolásait tekintve, akkor a következő módszert ajánljuk kedves olvasóink figyelmébe. (1) Keressünk egy szimpatikus kifejezést, vagy szólást majd azt bontsuk részeire. Példánk kedvéért legyen ez a “kemény dióba harapott”, amelynek (2) minden szavából kivesszük az első három karaktert. Az így kapott “kemdióhar” nyilvánvalóan teljesen értelmetlen, emiatt a szótáralapú kódtörők máris hatástalanokká válnak. (3) Egészítsük ki ezt tetszőleges speciális karakterekkel, számokkal és nagybetűkkel: “3kemDióH@r” és a végeredmény máris egészen kemény dióvá válik a jelszótörők számára. Az igazi ínyencek (4) egy kötőelem alkalmazásával még beírhatják a jelszóhoz tartozó szolgáltatást is – 3kemDióH@r_gmail -, majd a passwordmeter oldalán ellenőrizzük le az eredményt.

A fenti megoldás azonban rengeteg kellemetlenséget tartogat magában, így nem kifejezetten alkalmas 8-10 erős jelszó mindennapos alkalmazására. Mégsem kell pánikba esnünk, hiszen az ún. jelszó-menedzser alkalmazások mindent megjegyeznek számunkra. Ezek az alkalmazások mesterjelszóval védett jelszó adatbázist kezelnek. Ennél fogva a jelszó-menedzser lényegében egy széf, ami további széfek kulcsát rejti magában, így nekünk elégséges a széfeket óvó széf kulcsával rendelkezni. Az ideális jelszó-menedzser rendelkezik jelszógenerátorral, képes több profil kezelésére, gondoskodik az automatikus kitöltésről és sokaknak az is fontos lehet, hogy hordozható változatban is elérhető legyen – vagyis egy pendrive segítségével magunkkal vihetjük. A jelszó-menedzser alkalmazások gyenge pontja az eszközök közötti szinkronizálás. A szolgáltatásokat ugyanis már nem csak egy gépen kezeljük, hanem el akarjuk érni őket az asztali számítógépünkről, az okostelefonunkról, a táblagépünkről is. Éppen ezért a jelszavak migrálása kulcskérdéssé vált. Vannak olyan digitális ökoszisztémák, amelyek teljes jelszó-menedzsmentet garantálnak: ilyen például az Apple, ami a KeyChain rendszerén keresztül minden almás eszköznek elérhetővé teszi az adott fiókhoz tartozó jelszavak adatbázisát. Vannak azonban fizetős megoldások is, amelyek viszonylag minimális havi-, vagy éves díjért a teljes család számára platform független megoldást kínálnak.

A kétlépcsős azonosítás

Amennyiben nem vagyunk elégedettek a fenti metódusok alapján megkapott erős jelszó minőségével, további védelmet kaphatunk a kétlépcsős azonosítás alkalmazásával. Ennek a megoldásnak az a lényege, hogy a fiókba történő belépés kezdeményezésekor a szolgáltató nem elégszik meg a felhasználónév-jelszó párossal. Ahogy érzékeli, hogy valaki be akar lépni az adott fiókba, egy kiegészítő autentikációs folyamat kezdődik, ennek eredményeképp – a legtöbb esetben – egy szöveges üzenet érkezik a megadott telefonszámra SMS-ben. Ezzel a megoldással a korábbiakat is túlszárnyaló védelmet kap a fiókunk, hiszen egy esetleges támadónak nem csak a jelszóval kell megbirkóznia, hanem egyidejűleg még a telefonunkhoz is hozzá kell férnie. Manapság minden nagyobb szolgáltató – pl.: Google, Facebook, Microsoft, Twitter – kínál ilyen megoldást, de ennek élesítéséhez el kell végeznünk a szükséges beállításokat. Ezen felül a Google korábban útnak indított egy szolgáltatást, az ún. USB Security Key funkciót, ami lehetővé teszi, hogy a fiókba történő bejelentkezéskor nem csak a felhasználónév-jelszó ellenőrzése kezdődik meg, hanem a szolgáltató azt is megvizsgálja, hogy a bejelentkezést kezdeményező számítógépen rendelkezésre áll-e az Universal 2nd Factor (U2F) protokkol. Ez a megoldás azonban többlet eszközt igényel – speciális USB kulcsra van szükség –, így elsősorban cégek alkalmazzák.

Okosbank, okostelefon, tablet jelszó – PIN kód

Az adataink védelme szempontjából kulcsfontosságú, hogy a PIN kódunk is védett legyen. Ez azonban sokkal nehezebb feladat, hiszen ebben az esetben összesen négy karakter áll rendelkezésünkre és további megkötést jelent, hogy csak számokat adhatunk meg. Mindezt figyelembe véve nagyjából 10.000 lehetséges kombináció áll rendelkezésünkre – vagyis erősen korlátozott a felhasználók mozgástere. Sajnos ezeket a kódot egy szemfüles tolvaj akár távolról is kikémlelheti és sok esetben olyan könnyen megjegyezhető kódot alkalmazunk, mint a születési évünk. További aggodalomra ad okot, hogy egy kiszivárgott adatbázis szerint az esetek 10 százalékában a felhasználó megelégszik az 1234 számkombinációval, ami azt jelenti, hogy tíz telefonból egyet egészen biztosan feltörhetünk ezzel a módszerrel. Amennyiben ehhez a kombinációhoz hozzá teszük még az 1111 és a 0000 variációkat, akkor már minden második telefont feltörhetünk. Hasonló fenyegetéssel kell szembenéznie a bankkártya és hitelkártya tulajdonosoknak. Mindez azt jelenti, hogy a négy számjegyet tartalmazó kódok esetében nem beszélhető erős jelszó védettségről és ebben a formában nem is alkalmazhatjuk a fentebb biztosított ökölszabályokat. Az alábbi táblázatba összegyűjtöttük azokat a PIN kódokat, amelyeknek a legkisebb az előfordulási valószínűsége.

| PIN kód | Előfordulási valószínűség |

| 8557 | 0.001191% |

| 9047 | 0.001161% |

| 8438 | 0.001161% |

| 0439 | 0.001161% |

| 9539 | 0.001161% |

| 8196 | 0.001131% |

| 7063 | 0.001131% |

| 6093 | 0.001131% |

| 6827 | 0.001101% |

| 7394 | 0.001101% |

| 0859 | 0.001072% |

| 8957 | 0.001042% |

| 9480 | 0.001042% |

| 6793 | 0.001012% |

| 8398 | 0.000982% |

| 6835 | 0.000953% |

| 9629 | 0.000953% |

| 8093 | 0.000893% |

| 8086 | 0.000744% |

Az Apple iPhone 5S volt az első olyan okoseszköz, ami a felhasználók mindennapjaiba csepegtette bele a biometrikus “jelszó” alkalmazását. Ez azért tűnik nagyon egyszerűnek, mert az adott felhasználóra jellemző egyedi jellegzetességgel (ebben az esetben ujjlenyomattal, de már beszélhetünk arc-, és vagy retina felismerésről is) tudunk belépni egy fiókba. Ezek a jellegzetességek nem, vagy legalábbis nagyon nehezen változnak és nem is tudjuk őket elfelejteni. Tökéletes megoldásnak mégsem nevezhetjük a biometrikus azonosítást, mert a hamisítás lehetősége egyáltalán nem kizárható, de számottevő erőforrás igénye miatt az átlagos internet felhasználót ez a veszély nem különösebben fenyegeti.

A végeredmény minden esetben ugyan az. Egy kellően felkészült támadó egészen biztosan hozzá fog férni az adatainkhoz, de figyelembe véve az adott személy fenyegetettségének mértékét könnyen differenciálhatóvá válnak az ésszerű és ésszerűtlen védelmi jellegű “beruházások”. A jó hír, hogy erős jelszó alkalmazása gyakorlatilag semmibe sem fog kerülni.

Így támogatja a FUJITSU az ENSZ fenntartható fejlődési céljait

Komoly fejtörést okoz mostanában a világ vezetőinek és vezető vállalatinak a fenntartható fejlődés kérdése. Ugyanis valamilyen módon...

A Motorola Moto G20 állítólag Unisoc processzorral és 4 GB RAM-mal érkezik

Azt a hírt rebesgetik, hogy a Motorolánál új telefon van érkezőben, ez pedig nem más, mint a Moto G20. Úgy tűnik a gyártó szokatlan...

Hackerek, vigyázat! – Anti-cheat érkezett a PS5-höz

A Denuvo bejelentette, hogy népszerű népszerű Denuvo Anti-Cheat programja már a PlayStation 5-ön fut. Számos nagy játékcím már...

AMD hivatalos közlemény: nem lesz kripo-bányászat elleni korlátozás az RX 6000 kártyákban

Habár az AMD Radeon RX 6000 szériája nem a legjobb választás kriptovaluta-bányászatra, a cég megerősítette, hogy nem fogják korlátozni...